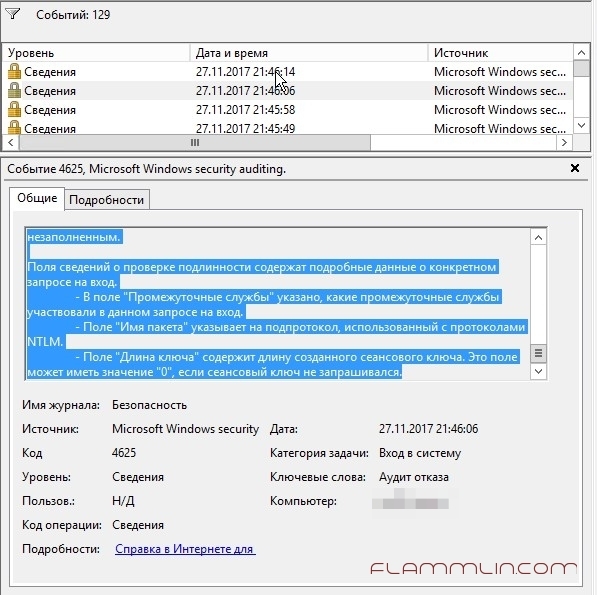

Событие 4625

Уже с год наблюдаю ошибку в логах 4625, ошибка связанная с попыткой входа по RDP. Но к сожалению в логах увидеть кто и откуда не представляется возможным.

В логах постоянно вот такая штука появлялась:

Учетной записи не удалось выполнить вход в систему. Субъект: ИД безопасности: NULL SID Имя учетной записи: – Домен учетной записи: – Код входа: 0x0 Тип входа: 3 Учетная запись, которой не удалось выполнить вход: ИД безопасности: NULL SID Имя учетной записи: АДМИНИСТРАТОР Домен учетной записи: Сведения об ошибке: Причина ошибки: Неизвестное имя пользователя или неверный пароль. Состояние: 0xC000006D Подсостояние: 0xC000006A Сведения о процессе: Идентификатор процесса вызывающей стороны: 0x0 Имя процесса вызывающей стороны: – Сведения о сети: Имя рабочей станции: – Сетевой адрес источника: – Порт источника: – Сведения о проверке подлинности: Процесс входа: NtLmSsp Пакет проверки подлинности: NTLM Промежуточные службы: – Имя пакета (только NTLM): – Длина ключа: 0 Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена. Поля “Субъект” указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба “Сервер”, или локальный процесс, такой как Winlogon.exe или Services.exe. В поле “Тип входа” указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой). В полях “Сведения о процессе” указано, какая учетная запись и процесс в системе выполнили запрос на вход. Поля “Сведения о сети” указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным. Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход. – В поле “Промежуточные службы” указано, какие промежуточные службы участвовали в данном запросе на вход. – Поле “Имя пакета” указывает на подпротокол, использованный с протоколами NTLM. – Поле “Длина ключа” содержит длину созданного сеансового ключа. Это поле может иметь значение “0”, если сеансовый ключ не запрашивался.

Периодичность таких ошибок ничем не связана. Может за раз появиться только один раз, может наоборот под 200 штук набежать. По началу думал, что проблема в сети, мол клиент какой то лезет, но проверив методом исключений, я понял. Клиент был и был он снаружи, а это значит что мы имеем самый настоящий bruteforce.

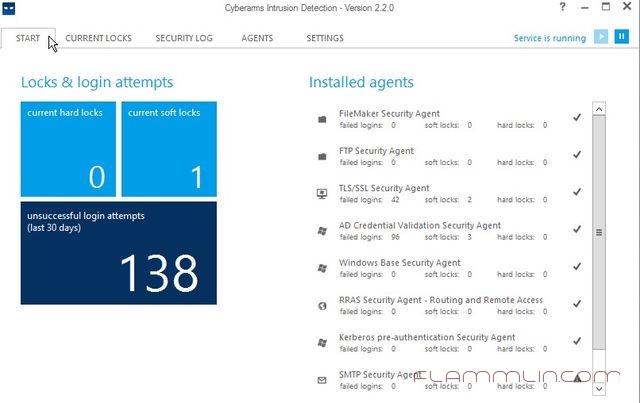

Помогла утилита Cyberarms IDDS, которая прекрасно смогла отобразить ip адрес недоброжелателя и окончательно понять, что он снаружи ломится на сервак.

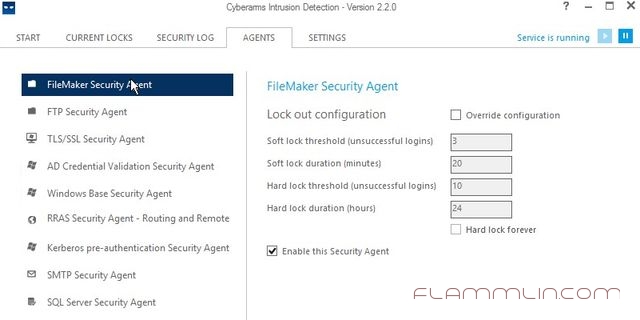

Программа достаточна проста в настройке и дополнительных знаний не требует. Необходимо сразу произвести настройку мониторинга присутствующих агентов и просто закрыть, так как программа работает как служба.

Не забываем проставлять напротив интересующих нас “служб” галочку Enable и жать кнопку Save.

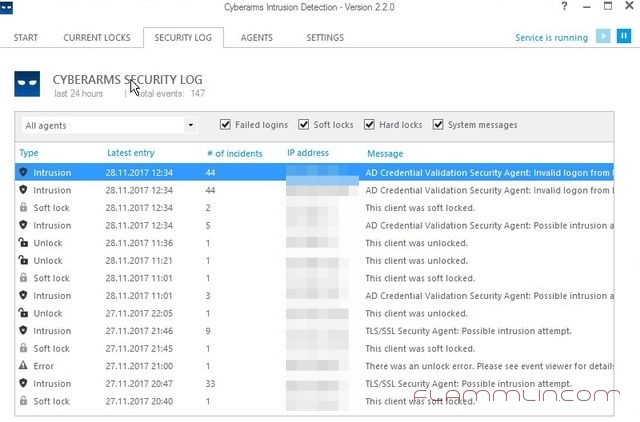

В итоге работы получил вот такой отчет:

Cyberarms IDDS работает с правилами Windows FireWall и нежелательные лица добавляет туда.

4 комментария

Alex

Спасибо за совет, программа хорошая помогает

У меня вопрос как заблокировать Ad Credential Validation Security Agent вижу у тебя на последний картинки он тоже его не блокирует

Хотел услышать твои мысли

kanitelka

Думаешь, есть смысл блокировки Ad Credential Validation Security Agent?

Spot

У меня при включении Ad Credential Validation Security Agent перестает нормально работать локалка – даже те компьютеры пользователей в локальной сети, которые заходят по правильному логину паролю на сервер все равно блокируются.

kanitelka

Spot, возможно настройки перегнули в режим блокировать все и вся! Стоит посмотреть еще раз настройки.